目次

サイト間VPN接続(Site to site VPN)とは?

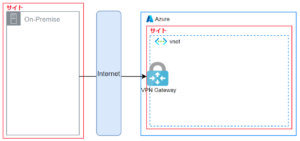

サイト間VPN接続(Point to site VPN)とはVPN接続の一種で、ネットワーク同士で接続するVPNの事です。オンプレミスのネットワークとAzureの仮想ネットワークを接続する際などに利用されます。

サイト間VPN接続を利用する事で、あるネットワークから仮想ネットワークへの通信をセキュアにする事が可能となります。

ユースケース

Azureの仮想ネットワークと他のネットワークをインターネットを介してセキュアに接続したい場合に利用します。

代表的な利用ケースはオンプレミスネットワークとAzure仮想ネットワーク間の通信をセキュアにしたいケースです。

メリット/デメリット

メリット

- サイト間での通信をセキュアに行う事ができる

デメリット

- 専用線であるExpressRouteと比較すると通信が安定せず、速度も遅くなる可能性がある

- より高いセキュリティを求める場合ExpressRouteを利用する事が必要となる

ハンズオン概要

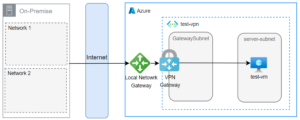

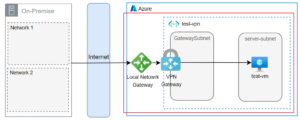

ローカルネットワークゲートウェイ、VPNゲートウェイ、仮想マシンを作成します。

ローカルネットワークゲートウェイはオンプレミスのネットワークの範囲を示す為に利用され、VPNゲートウェイはオンプレとAzureの仮想ネットワークを接続する為に利用されます。

仮想マシンはプライベートIPアドレスのみを保持し、ローカルネットワークゲートウェイ、VPNゲートウェイを経由する事で、プライベートIPアドレスへのアクセスが可能な状態を目指します。

今回はオンプレミスのネットワークが存在しない為、オンプレ以外の以下赤枠をハンズオンのスコープとします。

作業手順は以下の様になります。

- ログイン

- 仮想ネットワークの作成

- 仮想マシンの作成

- VPNゲートウェイの作成

- ローカルネットワークゲートウェイの作成

- ローカルネットワークゲートウェイとVPNゲートウェイの接続(Azure→オンプレの接続設定)

- オンプレミスでの設定(オンプレミス→Azureの接続設定)

尚、当ハンズオンではオンプレミスでの設定が不可能な為、オンプレミスでの設定及び動作確認はスコープ外とします。

手順

※当ページでは2023年2月現在の仮想ネットワークについて解説しています。クラウドサービスは頻繁にアップデートが施されるため、仕様が若干異なる可能性があります。

ログイン

まずは、Azure公式ページからAzureにログインしましょう。

Azureアカウントを保持している方はSign inを、保持していない方はFree accountよりアカウントを作成しましょう。

仮想ネットワークの作成

検索バーに”仮想ネットワーク”と入力し、”仮想ネットワーク”を選択します。

作成ボタンを押下し、以下の条件で”test-vpn”という仮想ネットワークを作成します。

基本タブは以下の様に設定します。

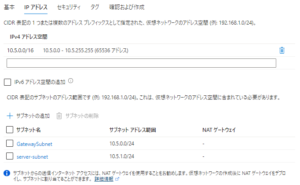

IPアドレスタブは以下のように設定します。

基本タブとIPアドレスタブの設定が完了したら、セキュリティタブ、タグタブの設定はスキップして仮想ネットワークを作成します。

仮想ネットワークの作成方法詳細については、【Azure】仮想ネットワークとは?使い方徹底解説!を参照してください。

仮想マシンの作成

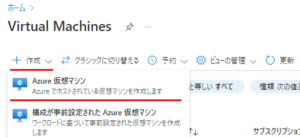

仮想マシンを作成します。Azure Portalのトップページの検索バーに”Virtual Machine”と入力し、”Virtual Machines”を選択します。

仮想マシンの管理画面に遷移したら、右上の作成より、”Azure仮想マシン”を選択します。

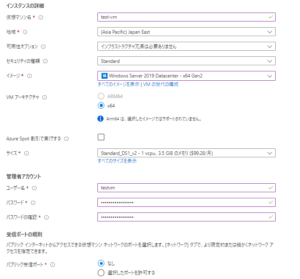

基本タブにて以下の様な設定を行います。

パブリック受信ポートは”なし”を選択し、プライベートIPアドレスのみを保持する状態を作ります。他のタブは変更せず仮想マシンを作成します。

※仮想マシン作成の詳細については、【Azure】Virtual Machines(VM)とは?使い方徹底解説!を参照下さい。

VPN Gatewayの作成

検索バーに”仮想ネットワークゲートウェイ”と入力し、”仮想ネットワークゲートウェイ”を選択します。VPNゲートウェイは仮想ネットワークゲートウェイを利用して作成します。

基本タブにて以下の様な設定を行います。

- サブスクリプション:任意のサブスクリプションを指定します。

- 名前:任意の名前を付与します。今回は”test-vpn-gw”と命名します。

- 地域:“Japan East”を選択します。

- ゲートウェイの種類:“VPN”を選択します。

- VPNの種類:“ルートベース”を選択します。ポリシーベースも選択肢として存在しますが、ポイント対サイトVPNではルートベースを選択します。

- SKU:作成するVPNゲートウェイのSKUを指定します。今回はスタンダードである”VpnGw2AZ”を選択します。SKUに応じて接続数などが異なります。詳細についてはAzure公式ドキュメントを参照下さい。

- 世代:“Generation2″を選択します。こちらも世代毎の詳細についてはAzure公式ドキュメントを参照下さい。

- 仮想ネットワーク:配置する仮想ネットワークを指定します。先程作成した”test-vpn”を選択します。

- パブリックIPアドレス:“新規作成”を選択します。外部からアクセス可能な様にするためにパブリックIPアドレスを新規作成します。

- パブリックIPアドレス名:任意の名前を付与します。今回は”test-vpn-ip”と命名します。

- 可用性ゾーン:配置する可用性ゾーンを選択します。冗長化が必要な場合は”ゾーン冗長”を選択します。今回は可用性ゾーン1に配置するので”1″を選択します。

- アクティブ/アクティブモードの有効化:複数のVPNゲートウェイをデプロイして可用性を向上させる場合に利用します。今回は”無効”を選択します。

- BGPの構成:BGPを利用する際に有効化します。今回は”無効”を選択します。

基本タブの設定が出来たら、タグタブはスキップし作成します。

ローカルネットワークゲートウェイの作成

次にローカルネットワークゲートウェイを作成します。前述の通り、ローカルネットワークゲートウェイはオンプレミスのネットワークの範囲を示す為に利用されます。

Azure Portalのトップ画面に戻る、検索バーにて”ローカルネットワークゲートウェイ”と検索し、”ローカルネットワークゲートウェイ”を選択します。

ローカルネットワークゲートウェイの管理画面に遷移したら左上の”作成”を押下します。

基本タブを以下の様に設定します。

- サブスクリプション:任意のサブスクリプションを選択します。

- リソースグループ:任意のリソースグループを選択します。今回は”test-vpn”を選択します。

- 地域:“Japan East”を指定します。

- 名前:任意の名前を付与します。今回は”test-local-network-gw”と命名します。

- エンドポイント:接続先のエンドポイントをどのように指定するかを設定します。今回は IPアドレスを利用してオンプレミスを指定する事を想定するので、”IPアドレス”を指定します。

- IPアドレス:オンプレミスのIPアドレスを指定します。今回はオンプレミスのIPアドレスが存在しない為、自身のPCに付与されたIPアドレスを入力します。

- アドレス空間:オンプレミスの複数のアドレス範囲を指定する為に利用します。今回は”192.168.1.0/24″及び”192.168.2.0/24″を想定します。

設定が完了したら作成します。

ローカルネットワークゲートウェイとVPNゲートウェイの接続(Azure→オンプレミスの接続設定)

ローカルネットワークゲートウェイの作成が完了したら、VPNゲートウェイとの接続を行います。こちらを実施する事で、Azureからオンプレミスへの接続の設定が出来ます。

先程作成した”test-vpn-gw”に移動します。

接続タブより、”追加”を押下します。

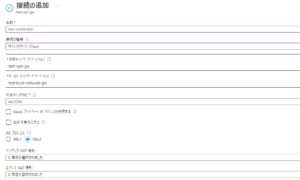

以下の様に接続を定義します。

- 名前:接続の名前を定義します。今回は”test-connection”とします。

- 接続の種類:接続の種類を定義します。”サイト対サイト”を指定します。

- ローカルネットワークゲートウェイ:接続するローカルネットワークゲートウェイを指定します。先程作成した”test-local-network-gw”を指定します。

- 共有キー(PSK):共有キーを指定します。共有キーはパスワードの様なものです。任意の文字列を指定します。

- IKEプロトコル:接続に使用するプロトコルを指定します。今回は”IKEv2″を指定します。

“OK”を押下し作成します。

オンプレミスでの設定(オンプレミス→Azureの接続設定)

オンプレミスとAzureの仮想ネットワークを接続するにはオンプレミス側でも設定が必要となります。今回のハンズオンでは実際に作業ができませんが、設定の概要を説明します。

オンプレミス側での設定に必要な情報は、先程定義した接続からダウンロードが可能です。

接続タブより”test-connection”を選択します。

画面上部の”構成のダウンロード”を押下し、オンプレミスのデバイスに関する情報を入力し、”構成のダウンロード”を押下します。

構成のダウンロードを実施すると、オンプレミスでの設定に必要な情報が記載されたtxtファイルがダウンロードされます。ダウンロードされたファイルを利用してオンプレミスの設定を行う事でサイト間のVPNが構成されます。

関連記事